近日,由中国信通院云原生安全实验室指导、默安科技联合创原会(全球云原生交流平台)举办的云原生安全创新峰会以线上直播的形式成功举行。默安科技云安全架构师&技术总监韩继就《云原生安全建设思路与探索》发表主题演讲,韩继的分享从云原生背景、云原生安全风险、云原生安全建设思路、云原生应用保护平台等方面展开,深入探讨了云原生时代下安全体系的构建。

云原生背景

IT数字化转型经历了三个阶段:

● 服务器:碎片化的物理服务器,软硬件割裂,以“设备”为中心。

● 云化:统一化资源池,软件迁移上云,以“资源”为中心。

● 云原生:统一云原生基础设施,软件云原生架构,以“应用”为中心。

在云计算时代,资源变得自动化,云改变了基础设施和运维,但没有改变传统的架构,仅仅将传统方案复制到云上,业务系统发布和变更迭代的速度并没有得到很大的提升。而在云原生时代,随着应用的自动化,云进一步改变了业务的生产方式,支持快速更改、大规模操作和复原能力,实现了可复原、可管理、可观察的松散耦合系统,资源获取总体成本降低。现阶段很多组织仍将存在云原生与云计算共存的过渡期业务架构,云原生与云不可分割。

CNCF(云原生计算基金会)对云原生的定义:云原生技术有利于各组织在公有云、私有云和混合云等新型动态环境中,构建和运行可弹性扩展的应用。韩继认为,云原生其实是一套指导进行软件架构设计的思想,为用户指引了一条可靠的、敏捷的,能够以可扩展、可复制的方式最大化地利用云的能力、发挥云的价值的最佳路径。

图 云原生应用架构

韩继介绍了目前云原生技术生态的现状,CNCF是目前云计算领域最成功的开源基金会之一,是Kubernetes,Containerd,Etcd,Envoy等知名开源项目的托管基金会。CNCF目前托管的20+正式项目共同构成了现代云计算生态的基础,其中Kubernetes项目是全世界第四活跃的开源项目。全球各大公有云厂商与100+技术创业公司持续投入,云原生产业总体市场于2021年逼近1000亿美元。

云原生安全风险

云原生在给业务带来快速与敏捷的同时,也势必将带来新的安全风险。

1

DevOps风险:随着开发的快速迭代,开发过程中的安全风险也不可忽视,例如:开源组件问题、镜像安全问题等。

2

基础设施风险:云原生引入新的基础设施,编排组件配置不合规和编排组件漏洞,可能带来新的安全风险。

3

微服务风险:应用微服务化后,访问控制粒度无法细化,攻击者一旦进入集群,可以相对容易地进行东西向移动。

4

工作负载风险:在基础设施不断变化的背景下,传统的边界安全防护就很难起到预期效果。攻击者能轻易地通过网络攻击获取用户工作负载权限,继而针对工作负载的网络环境进行横向渗透。

5

应用与数据风险:云原生应用除了继承传统的应用风险之外,其微服务化的设计模式,也会导致功能组件化、服务数量激增、配置复杂等问题。

云原生的快速发展也改变了红队的攻击思路。据Sysdig《2021年度容器安全和使用报告》显示,大约有一半的容器寿命在5分钟以内。韩继分析认为,就云原生攻击链的整个阶段,攻击者是不会优先考虑在容器中进行持久化的,因为很有可能在数小时或数天内容器就销毁了。因而,攻击者会投入大量精力在云原生新的持久化方向上,如代码、第三方库与镜像等资产。

云原生环境的特殊性,导致客户端原有传统安全建设难以深入到容器环境内,从而面临安全防御失效的问题,具体表现为:

防火墙

硬件防火墙主要作用于东西向的安全防护,难以深入到容器网络。

安全态势感知

基于流量镜像去做分析,集群内的流量交互不能有效识别。资产以主机为维度,不适用云原生场景下的资产梳理。

漏洞扫描

传统漏扫设备主要用于web服务扫描,无法对容器镜像进行扫描。

终端杀毒

传统的终端安全产品仅仅对OS一层有效,无法深入识别容器内的安全问题。

云原生安全建设思路

韩继从评估服务(包括风险评估服务、红队服务)、加固服务(包括安全加固、体系建立)和安全运营(包括安全产品、安全运营)等角度提出一套完整的云原生安全整体解决方案。

在云原生安全态势检测方面,依据CIS、NIST等Kubernetes最佳实践等不同的合规性框架定义和实施安全策略和最佳实践,持续进行Kubernetes攻击面收敛,包括Kubernetes集群基线检测、Iac文件安全检测、容器镜像检测和身份权限风险检测。

在云原生安全红队服务方面,强调从红队视角进行云原生安全的评估,具体工作包括云原生安全红队工具自研&二次开发,信息收集,评估并搜集容器内部弱点,检测容器逃逸的多种利用方式,进行K8S环境的多种持久化、横向移动方式等。

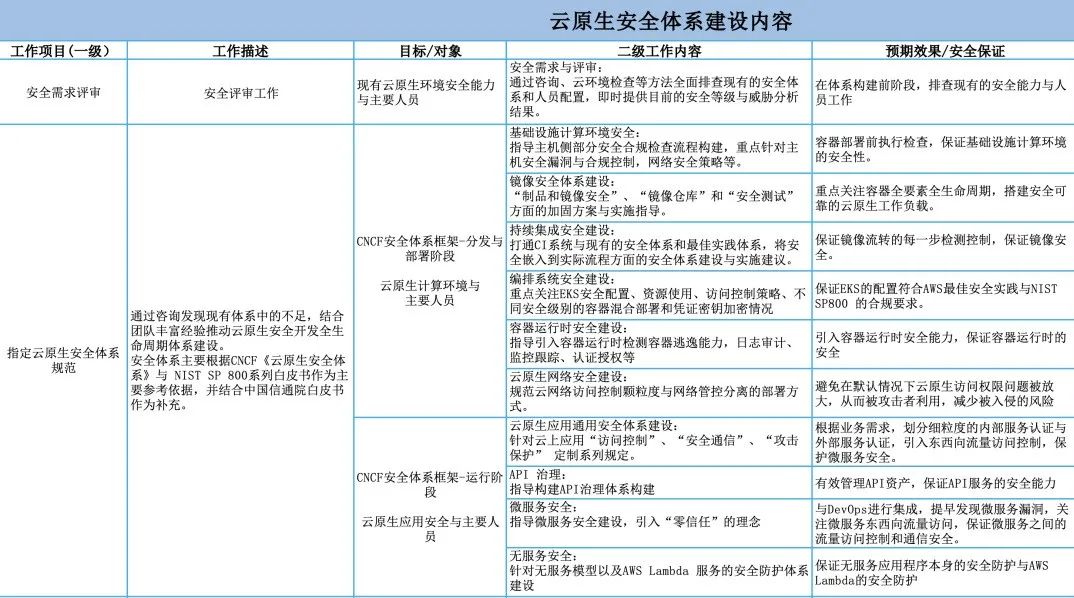

在云原生安全体系建设方面,根据云原生安全现状分析与风险评估后结合CNCF框架与相关标准、指南进行体系建设,并围绕开发阶段、分发阶段、部署阶段、运行阶段、安全培训和管理体系等分期进行落地,打造云原生安全开发全生命周期体系。

图 云原生安全体系建设内容

默安科技云原生保护平台-尚付(CNAPP)

凭借在DevSecOps、CWPP、容器安全、CSPM等能力的深厚沉淀与布局,默安科技正式推出基于“原生、左移、零信任”理念的全新云原生保护平台-尚付(CNAPP)。尚付云原生保护平台拥有DevSecOps、基础设施安全、微服务网络安全、工作负载安全、应用与数据安全五大核心功能,提供基线合规、镜像仓库扫描、K8S漏洞扫描、容器引擎漏洞扫描、节点漏洞检测、K8S逃逸检测等多种能力,通过将完整的DevSecOps体系与容器云安全无缝整合,真正实现从上线前-安全左移到上线后-纵深防御的全栈全生命周期安全可见与管控。

图 尚付CNAPP整体防护框架

韩继介绍,尚付的亮点功能主要包括:

一是工作负载安全-基于学习的白名单机制。基于不可变基础设施,尚付通过对集群内网络及进程进行学习,生成白名单行为模型,进行系统预发布策略,固化访问关系。在发生未知威胁时,触发安全模型即告警,从而做到未知威胁防护。

二是应用与数据安全-云原生WAF。基于service或app进行七层WAF安全防护,实现容器内的七层安全防护功能,支持Istio场景;基于应用漏洞风险提供虚拟补丁防护功能。

三是基于云原生全生命周期风险关联分析。通过双向反馈实现风险联动溯源、上下文风险关联分析。

最后,韩继从云原生全生命周期全方位防护的角度,分享了默安科技在高危漏洞纵深防御的治理方案。

01

基础防线对未知风险的抵御:在某漏洞被利用时,触发零信任规则或报警。

02

漏洞资产梳理与风险定位:在官方漏洞通告前,快速定位受漏洞影响的资产,并精准定位风险引入代码位置。

03

基于自治规则的七层防御:自定义WAF规则对可疑关键字进行阻断,或通过微隔离进行快速处置。

04

情报响应与补丁推送:12小时内默安安全研究院对风险漏洞进行快速响应,输出风险漏洞情报信息,生成基于此风险漏洞的WAF规则,并对WAF规则进行升级以响应此漏洞。

05

漏洞源头治理:对引入风险的应用进行DevOps迭代,从源头对漏洞进行治理形成闭环操作。

文章来源:默安科技

微信公众号